研究人员在iPhone USB-C芯片中发现安全缺陷 但攻击方式太复杂苹果暂时不修复

目前新款 iPhone 已经采用 USB-C 接口,这种接口同样内置苹果的芯片用于安全和协议方面的认证,例如 iPhone 15/16 系列中使用的芯片是 ACE3。

安全研究人员 Thomas Roth 在 ACE3 芯片中发现了多个安全漏洞,不过这些漏洞的攻击方式极其复杂因此在现实中的利用性几乎为 0,因此苹果目前选择不采取任何修复行动,对此研究人员也表示认同。

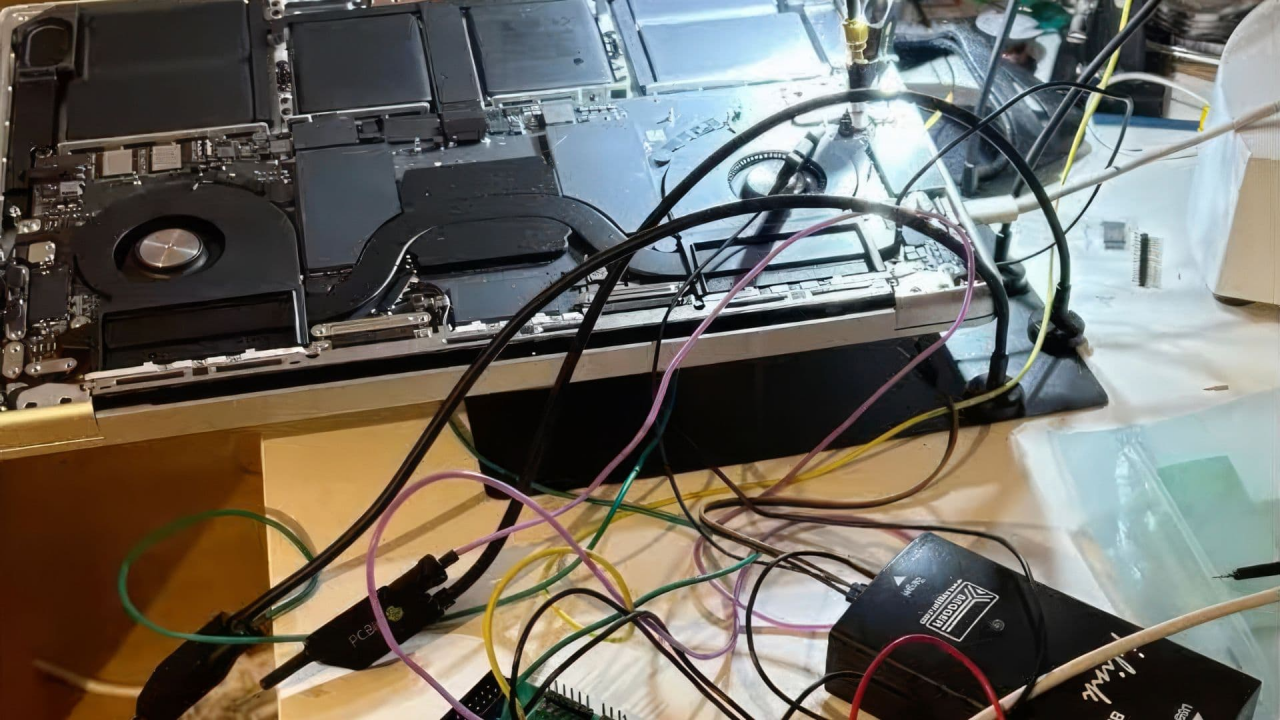

在德国汉堡举行的第 38 届混沌通信大会中 (举办时间是 2024 年 12 月),Thomas Roth 展示苹果 USB-C 控制器芯片中的安全缺陷,侧信道分析和电磁故障注入。

为了能够破解 ACE3 芯片,研究人员尝试使用构建模糊器和定时侧信道攻击但都未成功,随后研究人员转向硬件攻击,通过射频侧信道分析监控芯片启动时的电磁信号,确定固件验证的关键时间点。

随后研究人员使用电磁故障注入技术在芯片启动过程中施加强电磁场从而干扰固件验证过程,经过多次调试和优化后研究人员成功绕过验证机制并将修改后的固件补丁加载到 ACE3 芯片中实现代码执行。

最后研究人员还通过覆盖补丁命令和 HPM 总线逐字节转储 ACE3 的固件,拿到固件后就可以分析 ACE3 芯片的内部工作机制,未来可能有助于发现其他安全缺陷。

从上面描述的过程也可以看到这种攻击方式确实太复杂了,并且这种攻击也无法远程实现,这也是苹果暂时不准备进行修复的原因,苹果可能会在未来版本的 USB-C 控制芯片中加强安全验证封堵这些缺陷。

![[安全指南] 什么是密码喷洒攻击以及如何防范/对抗密码喷洒攻击?](https://img.lancdn.com/landian/2024/09/105777T.png)