研究人员再次利用漏洞破解BitLocker硬盘加密 微软预计到2026年才能彻底修复

资深安全安全研究人员 Thomas Lambertz 在混沌通信大会 (CCC) 上重现 Windows 11 Bitlocker 硬盘加密机制漏洞的攻击手法,即使已经安装微软发布的所有安全更新,攻击者仍然可以采用新方式绕过加密保护从而直接读取 Windows 11 硬盘中的数据。

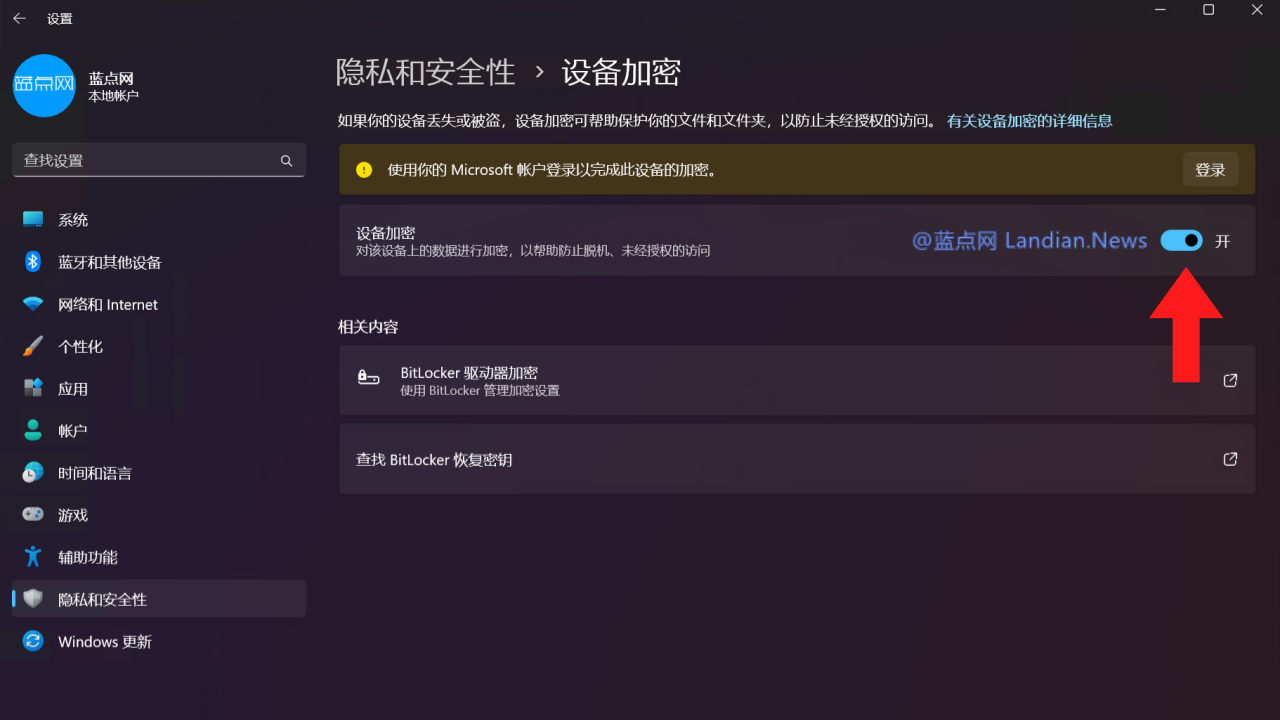

目前在默认情况下 Windows 11 会采用全盘加密机制,即系统会默认使用 Bitlocker 对硬盘执行加密,加密后生成的恢复密钥则是保存在微软账户里。

在这种情况下即便不怀好意者拆出硬盘安装在其他设备上,也无法读取硬盘中的数据,但微软采取的措施是如果硬件附带 TPM 可信平台模块才会默认采用设备加密功能,如果没有附带 TPM 则不会采取加密措施。

而研究人员演示的攻击方式则是 CVE-2023-21563 的延续,这种攻击方式被称为 bitixie,这是一种最早在 2022 年就被揭露的攻击方式,微软曾经在 2022 年宣布已经修复了这个漏洞。

但研究人员的攻击方式则是降级攻击,降级后攻击者依然能利用漏洞获得解密密钥,从而解密硬盘中被加密的数据,这对部分追求高安全环境的企业造成了威胁。

bitpixie 攻击概念在于利用安全启动 (Secure Boot) 机制启动一个过时的 Windows 启动加载程序,让系统在恢复模式下将密钥存储到内存中,接着在使用经过改造的 Linux 系统利用核心漏洞读取内存数据从而拿到 Bitlocker 解密密钥。

整个攻击过程不需要直接操作硬盘,也不需要打开机箱,尽管如此但攻击者仍然需要物理接触设备才能完成整个攻击,暂时还不能通过远程方式完成整个攻击流程。

那为什么这种漏洞无法彻底修复呢?微软也是有苦说不出,原因在于 UEFI 存储空间有限,这导致微软无法立即以散列哈希黑名单方式撤销所有存在漏洞的启动加载程序凭证。

微软预计要到 2026 年才能全面更新安全启动凭证,之后再推动主板制造商全面更新 UEFI 固件,然后彻底解决问题,现阶段这个问题只能通过各种方式进行缓解而无法彻底修复。

如上文所提,要利用该漏洞的前提是攻击者需要物理接触设备,这对多数家庭用户来说应该是没什么威胁的,而对于高价值企业则应当注重安保措施,对能够接触到存放核心数据机器的人员进行严格的身份审查,避免攻击者冒充员工或者维修人员接触到设备。

最后,如果可以最好在 BIOS 里禁用网络启动功能,避免攻击者使用诸如 USB 网卡等设备短暂解除设备后利用网络加载模式进行攻击。

相关内容: